¿Qué es Pentest?

La prueba de penetración o “Pentest”, es un mecanismo para evaluar la seguridad de un sistema de cómputo o de red, simulando un ataque de un intruso externo (quien no tiene un medio autorizado para accesar los sistemas de la organización) o un intruso interno (que tiene algún nivel de autorización o acceso a información de la empresa).

El proceso considera un análisis activo de los sistemas en búsqueda de cualquier vulnerabilidad potencial que pueda resultar de: una mala o inadecuada configuración, defectos conocidos o no conocidos de hardware o software, o debilidades en los controles técnicos implementados.

El análisis se lleva a cabo desde la posición de un atacante potencial y puede involucrar la explotación de brechas de seguridad.

¿Por qué realizar un Pentest?

Sencillamente porque la información y la infraestructura que la soporta, son activos demasiado valiosos para su organización. Adicionalmente, su plataforma tecnológica se encuentra expuesta a múltiples amenazas que pueden dañar considerablemente su imagen o producir pérdidas económicas difíciles de recuperar. Estas amenazas explotan vulnerabilidades existentes en su infraestructura que hacen que la información pierda su estado de confidencialidad, deje de estar disponible para las funciones vitales de negocio o sea modificada sin la debida autorización. Las estadísticas e investigaciones han demostrado que existe un negocio muy lucrativo detrás de estos activos de información, así como múltiples razones que motivan el aprovechamiento de estas vulnerabilidades.

Dentro de las razones más importantes que motivan a las organizaciones a ejecutar análisis de vulnerabilidades y pruebas de penetración en forma periódica, se encuentran las siguientes:

• Es mucho menos doloroso corregir una vulnerabilidad detectada a lo interno o por un profesional contratado para esta labor, que subsanar una brecha de seguridad explotada por un atancante mal intencionado.

• Genera confianza sobre los niveles de seguridad implementados.

• Ayudan a determinar la factibilidad de un conjunto de ataques

• Identifican vulnerabilidades de alto riesgo, que pueden resultar de una combinación de vulnerabilidades de riesgo bajo explotadas en una secuencia específica.

• Encuentran vulnerabilidades que pueden ser difíciles o imposibles de detectar con la sola experiencia humana o herramientas simples de escaneo.

• Ayudan a dimensionar la magnitud del impacto potencial en el negocio o en las operaciones, de aquellos ataques efectuados de forma exitosa.

• Prueban la habilidad de las defensas de red, para detectar y responder a los ataques.

• Proveen evidencia para sustentar inversiones en recursos de seguridad tecnológica.

Para Ascenso Consultores, nuestro principal objetivo es la protección de sus activos de información, mediante la detección temprana de las brechas de seguridad existentes en su plataforma tecnológica. Esta labor requiere de especialistas con amplios conocimientos de seguridad tecnológica y técnicas de ataque, que cuenten con una visión global de riesgos y permanezcan constantemente actualizados con la última información en vulnerabilidades y amenazas en materia informática. Sin duda alguna, para lograr esta protección y obtener una relación adecuada de costo-beneficio, la opción más económica, práctica y eficaz consiste contratar una empresa consultora especializada en la planificación, diseño y ejecución de este tipo de pruebas.

Con más de 10 años de experiencia en seguridad tecnológica, estamos en capacidad de ofrecer un servicio de alta calidad, que se ajuste a los requerimientos de nuestros clientes y exceda sus expectativas.

Nuestro servicio provee tranquilidad y confianza, a la vez que ayuda a mitigar los riesgos tecnológicos.

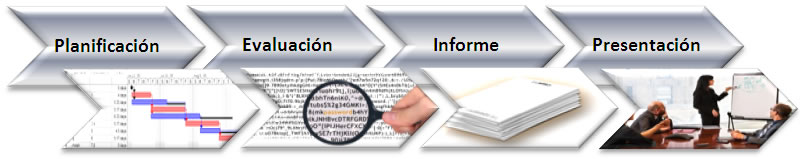

En Ascenso Consultores realizamos un estudio ordenado, cuyas etapas se encuentran bien definidas y estructuradas, de forma que se logra el objetivo propuesto en el tiempo acordado. El proceso se compone de las siguientes fases:

Nuestra división de White Hat Protection cuenta con un equipo de profesionales altamente calificados, con amplia experiencia en seguridad de la información. Estamos apoyando a las organizaciones en la mitigación de riesgos mediante soluciones innovadoras de análisis de vulnerabilidades y pruebas de penetración, que permiten proteger sus activos sobre una base continua. En este sentido, nuestras soluciones mejoran la seguridad de su información, apoyan la implementación de COBIT y particularmente para el caso de Costa Rica, colaboran en el cumplimiento de la SUGEF 14-09.

Si desea ampliar esta información no dude en ponerse en contacto con nosotros y uno de nuestros consultores se desplazará sin compromiso a su entidad para explicarle los pasos a seguir para disminuir el riesgo de su organización.